Inprosec a través de sus servicios, como el SAP Security Assessment, ayuda a sus clientes a mejorar los niveles de seguridad de sus sistemas SAP.

Notas Junio 2023

Resumen y highlights del Mes

El número total de notas/parches ha sido de 13, 12 menos que el mes pasado. El número de Hot News disminuye, pasando de 3 a 0 en este mes. Por otro lado, cabe destacar que el número de notas de criticidad alta disminuye, pasando de 9 a 4. Como siempre dejaremos las notas medias y bajas sin revisar en este mes, pero daremos detalle de un total de 4 notas (todas las que tengan un CVSS de 7 o mayor).

Tenemos un total de 13 notas para todo el mes (las 13 del patch Tuesday, 8 nuevas y 5 actualizaciones, son 11 notas menos que el pasado patch Tuesday).

Revisaremos en detalle 4 del total de 4 notas altas, 2 de las 4 son nuevas (aquellas de CVSS mayor o igual a 7).

- La nota más crítica del mes (con CVSS 8,8) es una actualización de una nota publicada en diciembre de 2021 relacionada con “Cross-Site Scripting (XSS) vulnerability in SAP Knowledge Warehouse”

- La siguiente nota en criticidad (con CVSS 8,2) está relacionada con “Stored Cross-Site Scripting (Stored XSS) vulnerability in UI5 Variant Management”

- La siguiente nota en criticidad (con CVSS 7,9), “Missing Authentication in SAP Plant Connectivity and Production Connector for SAP Digital Manufacturing”

- La siguiente nota en criticidad (con CVSS 7,1), se trata de una actualización de una nota publicada el pasado mes de mayo, relacionada con “Improper Neutralization of Input in SAPUI5”

- Este mes el tipo más predominante es “Cross-Site Scripting (XSS)” (7/13 en patch day).

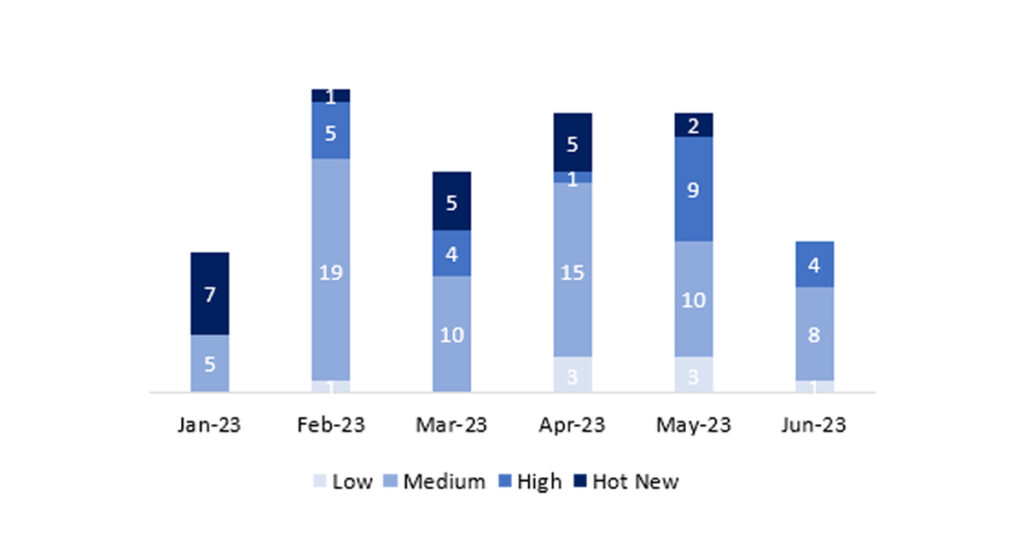

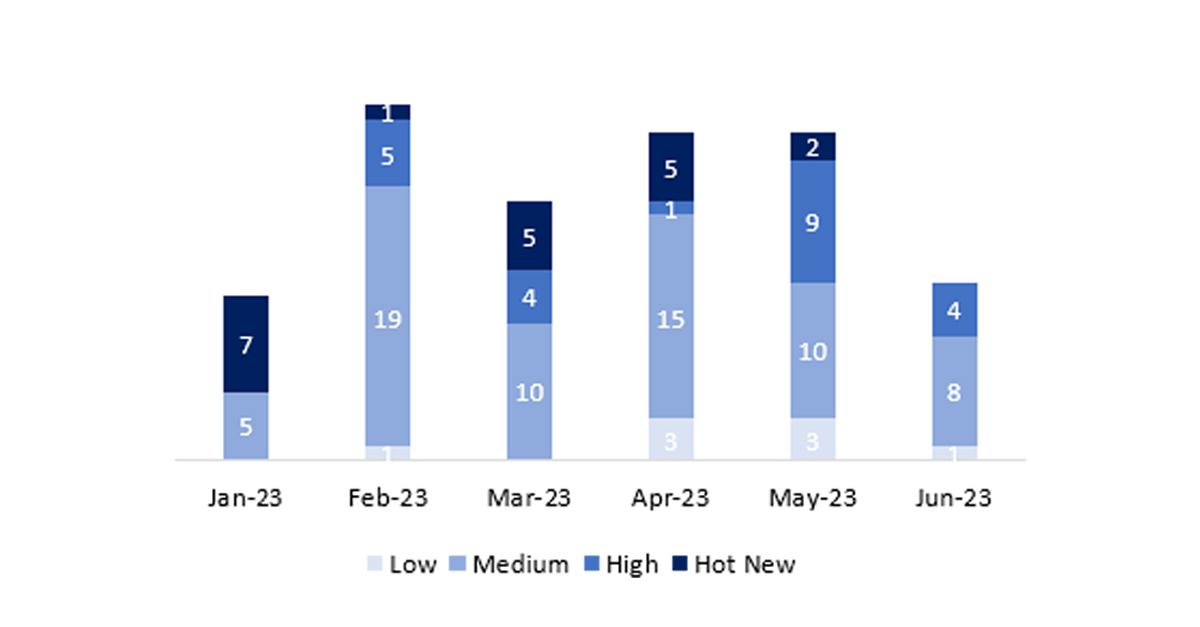

En la gráfica (post mayo 2023 de SAP) podemos ver la clasificación de las notas de junio además de la evolución y clasificación de los últimos 5 meses anteriores (solo las notas del Sec. Tuesday / Patch Day – by SAP):

Detalle completo

El detalle completo de las notas SAP más relevantes es el siguiente (en inglés):

- Update – Cross-Site Scripting (XSS) vulnerability in SAP Knowledge Warehouse (3102769): A security vulnerability has been discovered in the SAP Knowledge Warehouse (SAP KW). The usage of one SAP KW component within a Web browser enables unauthorized attackers to conduct XSS attacks, which might lead to disclose sensitive data. This note has been republished with updated “Compatibility Packs and Patches” information for versions 7.31 and 7.40. CVSS v3 Base Score: 8,8 / 10 [CVE-2021-42063].

- Stored Cross-Site Scripting (Stored XSS) vulnerability in UI5 Variant Management (3324285): UI5 Variant Management does not sufficiently encode user-controlled inputs on reading data from the server, resulting in Stored Cross-Site Scripting (Stored XSS) vulnerability. After successful exploitation, an attacker with user level access can cause high impact on confidentiality, modify some information and also can cause unavailability of the application at user level. This note requires manual activities for implementation. CVSS v3 Base Score: 8,2 / 10 [CVE-2023-33991].

- Missing Authentication in SAP Plant Connectivity and Production Connector for SAP Digital Manufacturing (3301942): SAP Plant Connectivity 15.5 (PCo) or the Production Connector for SAP Digital Manufacturing do not validate the signature of the JSON Web Token (JWT) in the HTTP request sent from SAP Digital Manufacturing. As a consequence, unauthorized callers from the internal network could send service requests to PCo or the Production Connector, which could have an impact on the integrity of the integration with SAP Digital Manufacturing. CVSS v3 Base Score: 7,9 / 10 [CVE-2023-2827].

- Update – Improper Neutralization of Input in SAPUI5 (3326210): Due to improper neutralization of input in SAPUI5, sap.m.FormattedText SAPUI5 control allows injection of untrusted CSS. This blocks user’s interaction with the application. Further, in the absence of URL validation by the application, the vulnerability could lead to the attacker reading or modifying user’s information through phishing attack. This note has been re-released with updated ‘Solution’ and ‘Workaround’ information. Base Score: 7,1 / 10 [CVE-2023-30743].

Enlaces de referencia

Referencias, en inglés de SAP y Onapsis (junio):

SAP Security Patch Day June 2023 (onapsis.com)

Recursos afectados

El listado completo de los sistemas/componentes afectados es el siguiente:

- SAP Knowledge Warehouse, Versions -7.30, 7.31, 7.40, 7.50

- SAP Plant Connectivity, Version –15.5

- SAPUI5, Versions –SAP_UI 750, SAP_UI 754, SAP_UI 755, SAP_UI 756, SAP_UI 757, UI_700 200