En muchas organizaciones, el plan para evitar fugas de información se resume en “pongamos un DLP”. Soluciones como Microsoft Purview, Zscaler, Netskope u otras tecnologías de Data Loss Prevention son esenciales, sí; pero proteger datos va mucho más allá de activar políticas DLP. Implica saber quién accede, desde qué dispositivo, en qué contexto, cómo se comporta el usuario y qué ocurre cuando la información sale del perímetro corporativo. Y ahí es donde una estrategia integral marca la diferencia.

Hoy en día, estándares como la ISO/IEC 27001:2022 (Anexo A: Control 8.12 – Data Leakage Prevention) incluyen controles específicos para implantar una estrategia sólida de Prevención de Fugas de Información. La clave está precisamente en la palabra “estrategia”. La tecnología es necesaria, pero no suficiente.

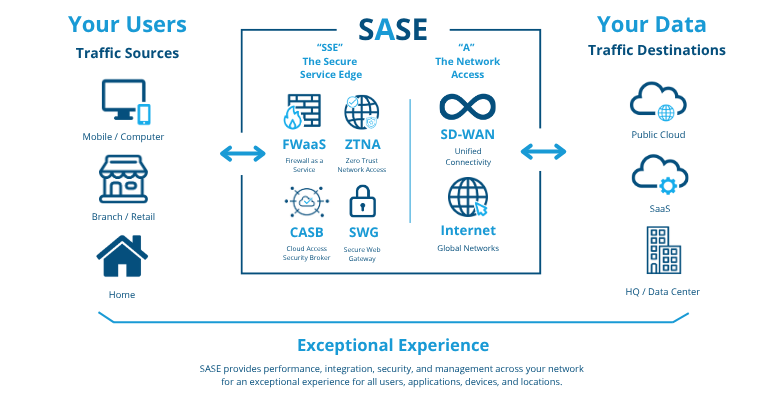

SASE y Zero Trust como base para una estrategia DLP efectiva

El enfoque más robusto para proteger datos es SASE (Secure Access Service Edge): un marco que integra red y seguridad, desde SD-WAN hasta ZTNA, SWG, CASB, FWaaS y DLP para aplicar políticas coherentes en cualquier usuario, dispositivo o ubicación.

Es cierto que un despliegue SASE completo puede parecer ambicioso para algunas organizaciones; sin embargo, adoptarlo como arquitectura de referencia ofrece beneficios inmediatos:

- Orquesta identidad, dispositivo, datos y amenazas bajo principios Zero Trust.

- Alinea soluciones existentes como Entra, Intune, Purview, Defender o IRM con servicios de red y nube.

- Permite avanzar por fases: visibilidad → acceso condicional → protección del dato → control de sesión → optimización de red.

- Reduce superficie de fuga, facilita la operación del SOC y crea una base escalable.

Incluso sin desplegar SASE por completo, pensar en clave SASE ayuda a construir una gobernanza sólida y un entorno seguro y consistente.

Cómo trabajamos en Inprosec la prevención de fugas de información

En Inprosec, apoyados en nuestra experiencia en entornos Microsoft y en tecnologías líderes como Zscaler, de la que somos partner, ayudamos a las organizaciones a diseñar un marco de seguridad 360° para garantizar que los datos no abandonan el entorno corporativo sin las salvaguardas adecuadas (clasificación, cifrado, DLP y control de acceso).

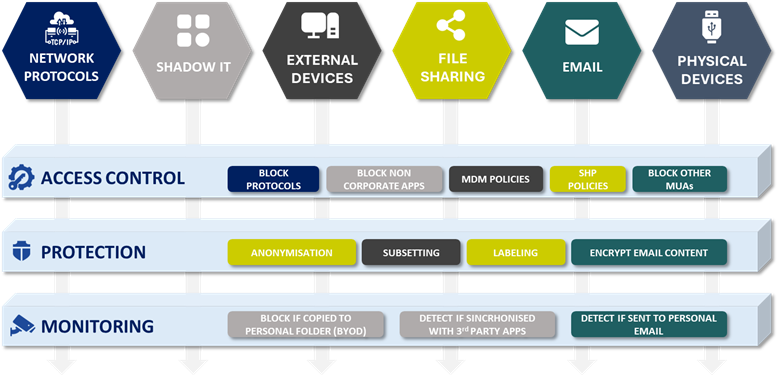

Para ello analizamos y controlamos los principales vectores de exfiltración de datos, que suelen repetirse en la mayoría de organizaciones:

- Correo electrónico: Todavía es el principal canal de exfiltración y, en muchas empresas, uno de los menos protegidos.

- Shadow IT: Aplicaciones, servicios y conexiones OAuth no autorizados que acceden a datos corporativos sin control.

- Protocolos de red: SMB, RDP, FTP/SFTP… vías aún utilizadas por insiders y atacantes para extraer información.

- Plataformas de file sharing: Un área crítica donde operatividad y seguridad deben convivir. Enlaces públicos, permisos excesivos o repositorios no autorizados incrementan el riesgo.

- Dispositivos externos / no gestionados: Equipos personales o no corporativos que escapan del control del área IT.

- Periféricos y medios extraíbles: USBs y discos externos requieren controles como listas blancas, bloqueo selectivo y concienciación del usuario.

- Otros canales alternativos: AirDrop, Bluetooth, mensajería, impresoras, etc., que también pueden ser utilizados para la exfiltración.

Nuestra estrategia DLP en 3 pasos

Con este mapa de riesgos, construimos una estrategia alineada a los casos de uso de cada compañía:

- Controlar el acceso (ZTNA): definimos quién accede a qué información, cuándo, desde dónde y con qué permisos, aplicando acceso condicional y principio de mínimo privilegio.

- Proteger la información: implementamos controles sobre el dato (cifrado, tokenización, enmascarado, anonimización y etiquetado/IRM) para que la protección viaje con el contenido dentro y fuera del perímetro.

- Monitorizar y bloquear: supervisamos los flujos de datos (origen, destino, tipología y contexto) y, ante comportamientos anómalos o maliciosos, bloqueamos la acción y activamos respuesta automatizada.

Ejemplo práctico en Microsoft 365: documento “Altamente Confidencial”

Control de acceso (ZTNA y contexto)

- Restringir clientes no autorizados: políticas que impidan el inicio de sesión desde MUAs no soportados (p. ej., Thunderbird, Gmail web con IMAP/POP), garantizando que las salvaguardas de Purview se apliquen correctamente. (Entra Conditional Access + Exchange Admin)

- Bloquear dispositivos no corporativos: acceso solo desde dispositivos compliance; evitar el “guardar en borradores” desde equipos personales y la posterior descarga en otros dispositivos. (Entra Conditional Access + Defender for Cloud Apps con controles de sesión)

- BYOD bajo control: si se permiten dispositivos personales, exigir registro en Intune con políticas MDM (perfil corporativo, cifrado, cumplimiento) y MAM (protección de aplicaciones) para aislar y proteger los datos corporativos.

Protección del dato (clasificación y cifrado)

- Etiquetado de sensibilidad con Microsoft Purview Information Protection (antes AIP) para clasificar el contenido; aplicar cifrado y permisos persistentes (IRM/Azure RMS) y políticas RBAC según la criticidad.

- Cifrado obligatorio en la etiqueta “Altamente Confidencial”: restringir reenvío, impresión y descarga; establecer expiración y marca de agua cuando proceda.

Monitorización y bloqueo (DLP y respuesta)

- Supervisión de envío externo con DLP en Purview: alertar o bloquear cuando el destinatario no esté en una lista permitida; mantener listas de bloqueo para dominios de riesgo.

- Prevenir bypass del DLP: reglas para bloquear adjuntos cifrados con contraseña (ZIP/PDF protegidos) o contenidos opacos no inspeccionables; obligar a usar el cifrado corporativo (IRM) en lugar de cifrados ad-hoc (7Zip, WinRar, etc.).

- Acción de cumplimiento: cuando el riesgo o la regla lo exijan, configurar la política de Purview en modo “Bloquear” y generar alerta al SOC; conservar trazabilidad para eDiscovery y auditoría.

Este enfoque combina acceso contextual, protección que viaja con el archivo y controles de salida en todos los canales, minimizando tanto el error humano como la exfiltración intencionada.

Conclusión: un marco DLP estratégico es la clave para minimizar fugas

Con este enfoque estratégico, protegemos la información a lo largo de todo su ciclo de vida, reforzamos el cumplimiento normativo y reducimos el riesgo real de fuga. El resultado es un entorno más seguro, gobernable y preparado para crecer, tanto para nuestros clientes como para Inprosec.

Si tu organización quiere avanzar hacia una estrategia DLP sólida y basada en Zero Trust y Microsoft 365, en Inprosec podemos ayudarte. Contacta con nostoros aquí y da el siguiente paso hacia una protección integral de tus datos.