En este artículo nos gustaría hacer una introducción básico a las autorizaciones de SAP, porque es importante tener control sobre ellas, y una breve explicación de los conceptos básicos más relevantes. A estas y otras preguntas intentaremos responder a continuación.

¿Qué es una autorización?

El principio básico de las autorizaciones es que permiten a un usuarios realizar una serie de tareas específicas en un sistema SAP, bien sea realizar cambios, visualizar información o realizar cualquier tipo de gestión.

¿Cómo se asignan las autorizaciones a un empleado?

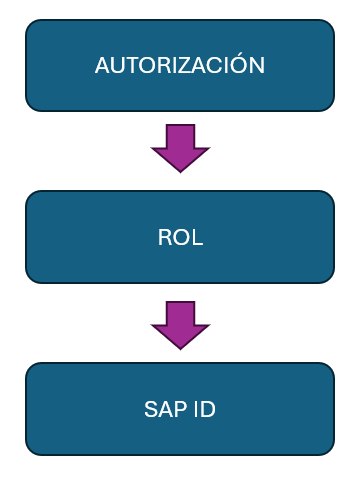

Lo primero que hay que tener en cuenta es que para poder realizar actividades en un sistema SAP necesitas una cuenta en el sistema, y por lo tanto un usuario de SAP, que tendrá asignado un SAP ID, el cual será el identificador del empleado en el sistema. Las autorizaciones no se asignan directamente a un usuario de SAP, sino que se incluyen dentro de un rol, que es básicamente un contendor donde incluir las transacciones y los objetos de autorización (más adelante hablaremos de ellos) que son los que darán el acceso a los usuarios.

Dependiendo del modelo de roles que tenga una compañía, las autorizaciones se distribuirán en distintos roles, por lo que un usuario puede tener más de un rol asignado.

¿Cómo tener un buen control sobre las autorizaciones?

Es importante tener una buena configuración y restricción de las autorizaciones asignadas a usuarios, ya que un acceso indebido puede probar que, por olvido, omisión o con alevosía un usuario realice cambios no debidos en el sistema o ver datos (por ejemplo nóminas de otros empleados) que no corresponden a su posición o rango. En caso de duda, siempre es aconsejable acudir a profesionales que ayuden a la configuración de las autorizaciones y los roles de los usuarios.

Por otro lado, teniendo un modelo de roles bien configurado, permitiré a la empresa reducir los costes de mantenimiento y asignación de autorizaciones a los usuarios, así como la resolución de incidencias o cambios. Este modelo debería poder asignar a los usuarios los accesos únicos que necesita, ni más ni menos, pudiendo reducir el mayor número de riesgos, así como asignar accesos críticos indebidos.

Conceptos básicos

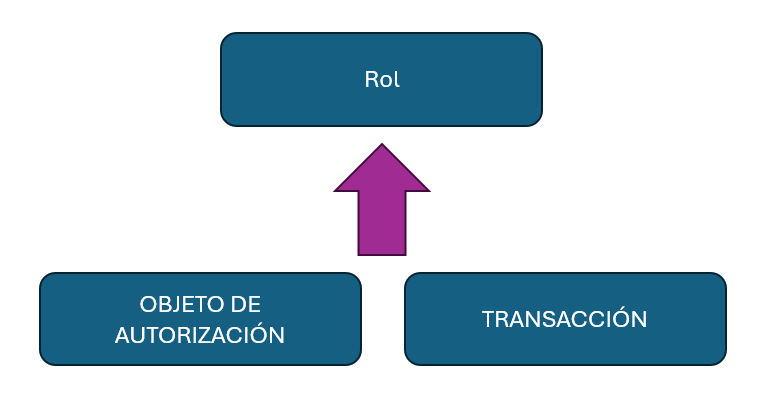

Ya hablamos de que son las autorizaciones, y que se asignan a través de roles a los usuarios, pero ¿cómo están configuradas las autorizaciones y como restringirlas?

Transacciones

Como indicamos en el punto anterior, en los roles se incluyen transacciones y objetos de autorización. Las transacciones son accesos directos a programas con los que se ejecutan las acciones y normalmente suelen tener una nomenclatura que ayuda a localizar su área funcional, es decir, las transacciones que empiezan por F, como la FI01, están relacionadas con Finanzas o la MM01 con Mantenimiento de Materiales. La excepción son las transacciones customizadas, ya que estas siempre deben de empezar por Z o por Y.

Objetos de autorización

Por otro lado, están los objetos de autorización, que son puertas para restringir las transacciones de una manera sencilla y rápida, siendo las principales restricciones por actividad y rección organizativa, es decir, se puede restringir por si se quiere restringir un acceso a solo visualizar o a una área de la organización específica. Dentro de cada objeto de autorización están las clases o campos, en los que se podrá realizar las restricciones que nos permitan, pues no todas las transacciones tienen todo tipo de restricciones, ya que algunas solo permiten las restricciones de los objetos que tengan asociados. Aunque las restricciones más comunes son las ya comentadas, hay mutras otras, como por ejemplo por tipo de documento, tipo de material, infotipo de HR, etc.

Estos son los casos básicos para un sistema R3, para otros sistemas como Fiori o BPC se pueden añadir otro tipo de ítems al rol, como son por ejemplo los catálogos y grupos para Fiori o las queries, entre otros.

Buffer de autorizaciones

Un punto también muy relevante en las autorizaciones es el Buffer del usuario. Es un contendor temporal de las autorizaciones del usuario, es decir, de los objetos y los valores de los campos de estos de un usuario de SAP, independientemente del rol en los que estén incluidos, de tal manera que el sistema cuando compruebo los accesos de un usuario, lo realiza a través del buffer, para verificar todos los accesos de cara a las tareas que está realizando un usuario. También es una manera ágil de ver todos los objetos de autorización y sus restricciones para un usuario sin tener que entrar en cada uno de sus roles a revisar varias tablas de información. Este buffer está disponible en la transacción SU56.

Es importante remarcar la idea de que SAP se apoya en este buffer para comprobar los accesos del usuario, donde están los objeto y transacciones todos unidos, independientemente del rol por el que estén asignados, por lo que si un usuario tiene un objeto por dos roles (uno restringido a visualizar y en otro rol sin restringir), SAP siempre utilizará el más amplio. De tal manera que, aunque un usuario tenga una transacción en un rol únicamente de visualizar, si el objeto que permite realizar cambios con esa transacción está en otro rol del usuario, este podrá realizar modificaciones.

Conclusiones

Los usuarios en SAP utilizan las autorizaciones para poder realizar sus tareas del día a día, las cuales se asignarán a través de roles. En un rol se incluyen las transacciones (acceso al programa para realizar la tarea) y los objetos de autorización (elementos que sirven para restringir partes de la transacción, como por ejemplo actividad o la parte de la organización sobre la que puede trabajar el usuario).

Es muy importante tener control sobre las autorizaciones de los usuarios, intentando seguir el principio de que los usuarios tengan únicamente los accesos justos y necesarios para su trabajo, ni más ni menos. No solo por que así el sistema será más fácil, controlable y económico de controlar, sino porque se tendrá la seguridad más controlada y habrá menos probabilidades de fraudes. En este punto, una buena gestión de los accesos ayuda ampliamente a la gestión del día a día del sistema y sus usuarios.